Informe VoIP Honeypot 1

Resultados de Honey Pot Experiment #1

»

Visión General

Telium colocó un VoIP PBX (que ejecuta FreePBX con Asterisk 14) en una IP pública por un período de 120 días. El software de seguridad SecAst de Teliumse agregó a la PBX para realizar un seguimiento de todos los ataques y proporcionar los datos que se presentan a continuación. SecAst fue configurado para bloquear a un atacante para el resto del experimento una vez que se registró su ataque, por lo que cada ataque representa un nuevo ataque (no repetido).

El propósito principal de este experimento “honeypot” era evaluar el número y la naturaleza de los ataques que un administrador puede esperar contra su servidor, sin hacer pública la IP del servidor ni ninguna credencial. El propósito secundario de este experimento era demostrar el riesgo de exponer las credenciales de la cuenta en Internet a través de mensajes de chat/mensaje, ya que obviamente se está llevando a cabo el raspado automático de las credenciales de la cuenta SIP.

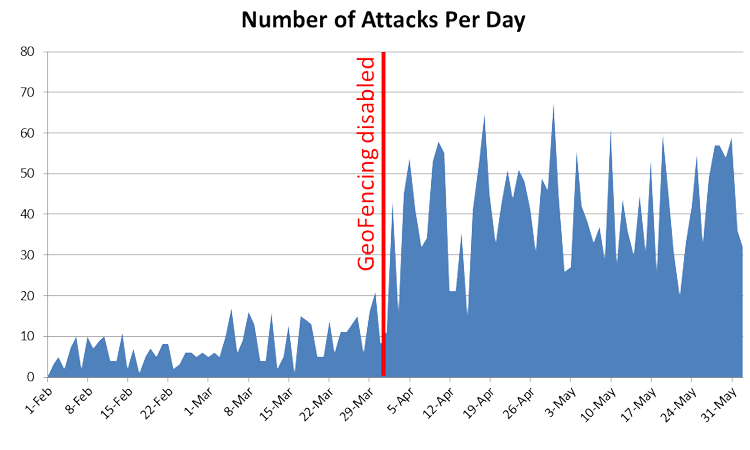

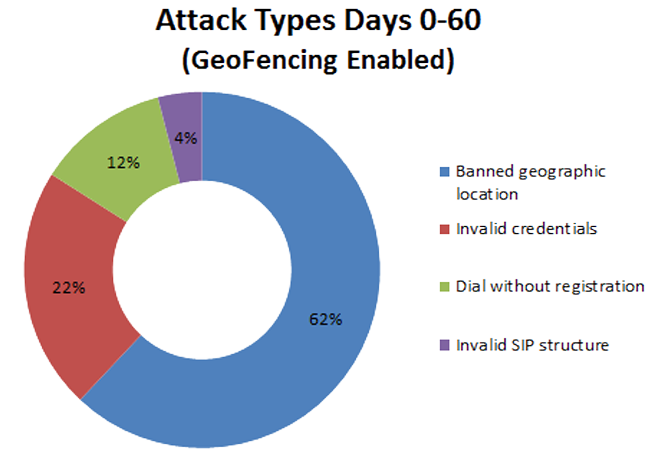

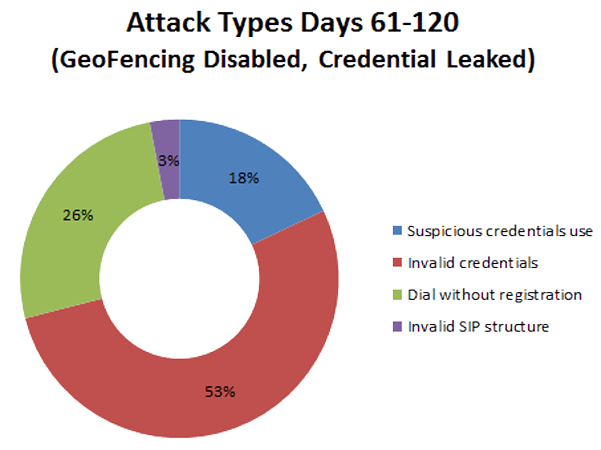

El experimento se dividió en dos fases: en la primera fase (días 0-60) SecAst se configuró para restringir el acceso de los endpoints a América del Norte solamente – para mostrar el impacto de GeoFencing. En la segunda fase (días 61-120) SecAst se configuró para permitir el acceso mundial, y se publicó un conjunto de credenciales SIP válidas en 3 foros públicos que permitían a los usuarios registrarse en el servidor y realizar llamadas (que finalizaron automáticamente después de 3 segundos).

Impacto de la Geofencia

El gráfico a la derecha muestra el número de ataques contra el PBX por día. Tenga en cuenta que en el día 60 GeoFencing se deshabilitó, lo que resultó en un aumento considerable en la frecuencia de los ataques.

Categorías de Ataque Con Geofencia

Categorías de Ataque Sin Geofensión

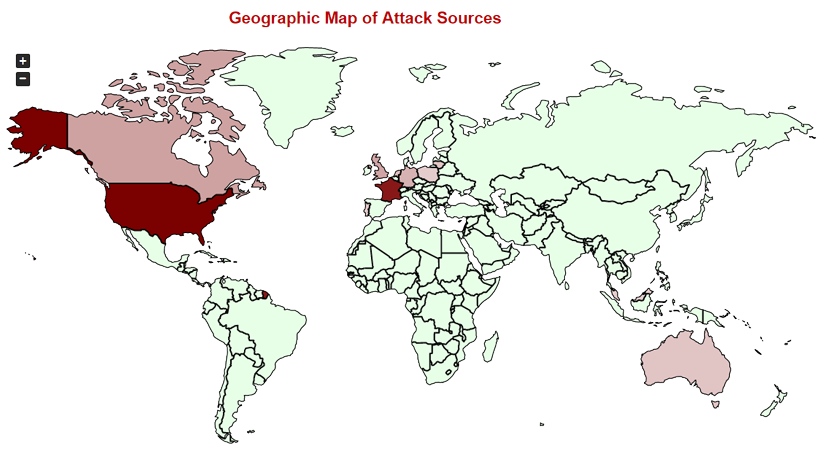

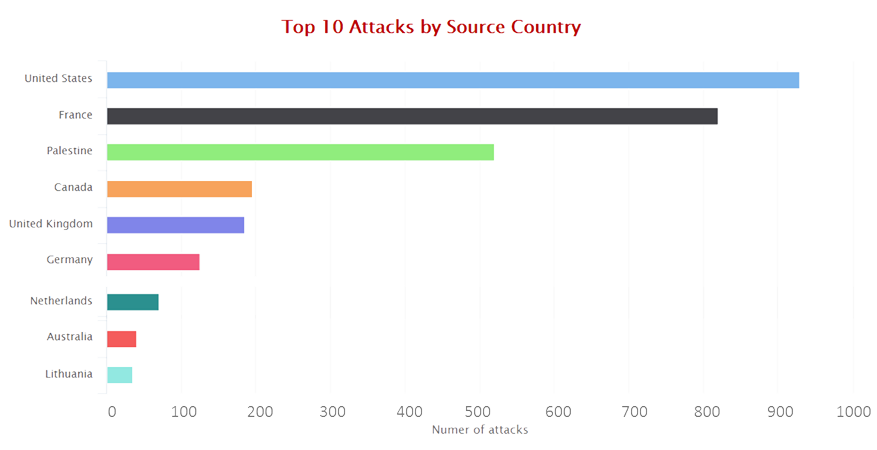

Ubicaciones de Origen de Ataque

Intensidad de ataque por ubicación geográfica