Rapport VoIP Honeypot 1

Résultats de Experiment Pot de Miel #1

»

Aperçu

Telium a placé un VoIP PBX (fonctionnant FreePBX avec Asterisk 14) sur une adresse IP publique pour une période de 120 jours. Le logiciel de sécurité SecAst de Telium a été ajouté au PBX pour suivre toutes les attaques et fournir les données présentées ci-dessous. SecAst a été mis en place pour bloquer un attaquant pour le reste de l’expérience une fois que leur attaque a été enregistrée, de sorte que chaque attaque représente une nouvelle attaque (non répétée).

Le but principal de cette expérience de « pot de miel » était d’évaluer le nombre et la nature des attaques qu’un administrateur peut attendre contre son serveur, sans rendre public l’adresse IP du serveur ou les informations d’identification. L’objectif secondaire de cette expérience était de démontrer le risque d’exposer les informations d’identification des comptes sur Internet par le biais de messages de chat/message, car le grattage automatique des informations d’identification des comptes SIP est évidemment en cours.

L’expérience a été divisée en deux phases: Dans la première phase (jours 0-60) SecAst a été mis en place pour restreindre l’accès aux points de terminaison à l’Amérique du Nord seulement – pour montrer l’impact de GeoFencing. Dans la deuxième phase (jours 61-120) SecAst a été mis en place pour permettre l’accès dans le monde entier, et un ensemble d’informations d’identification SIP valides ont été publiés dans 3 forums publics permettant aux utilisateurs de s’inscrire avec le serveur et faire des appels (qui a pris fin automatiquement après 3 secondes).

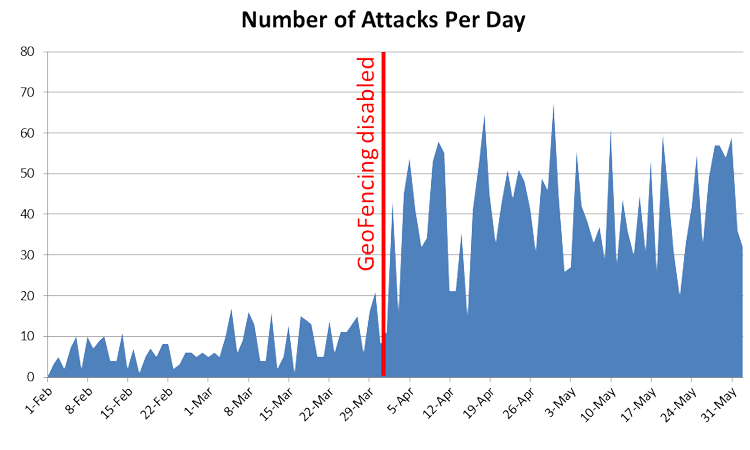

Impact de GeoFencing

Le graphique de droite montre le nombre d’attaques contre le PBX par jour. Notez que le jour 60 GeoFencing a été désactivé, ce qui a entraîné une augmentation considérable de la fréquence des attaques.

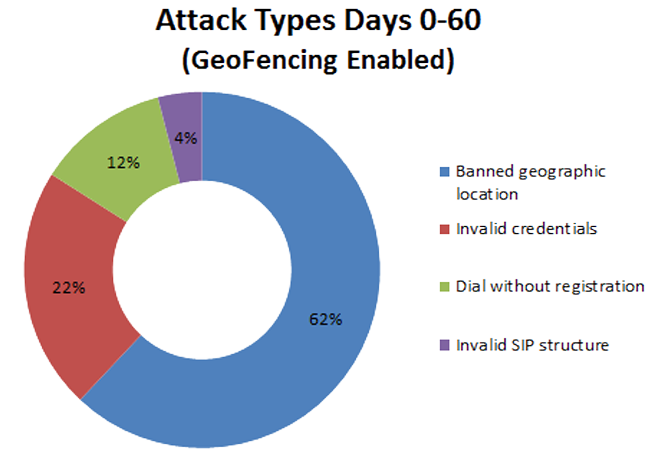

Catégories d’attaque avec GeoFencing

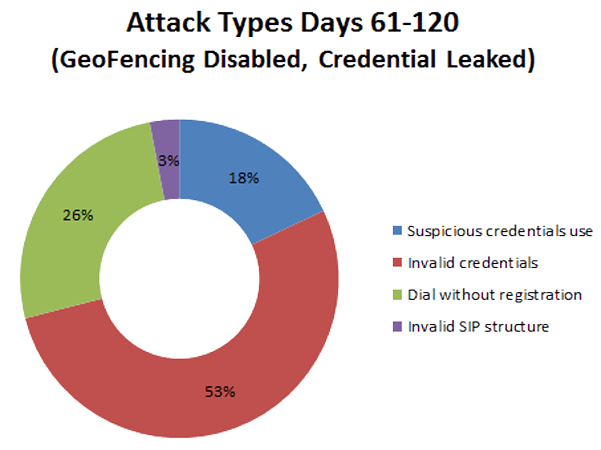

Catégories d’Attaque sans GeoFencing

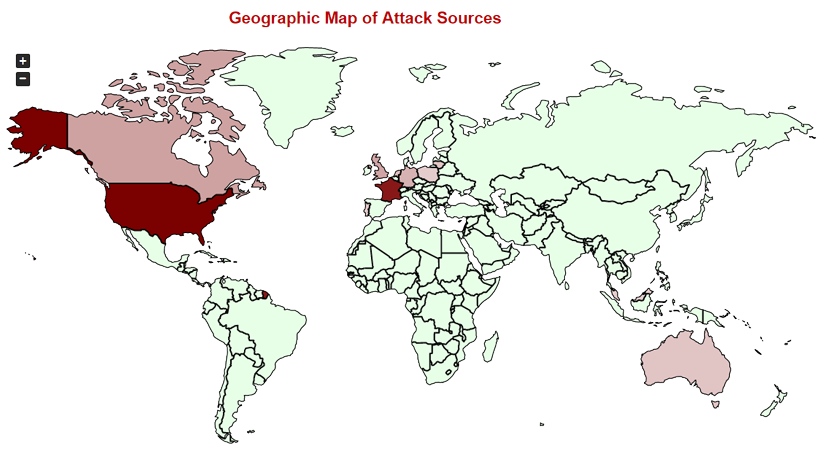

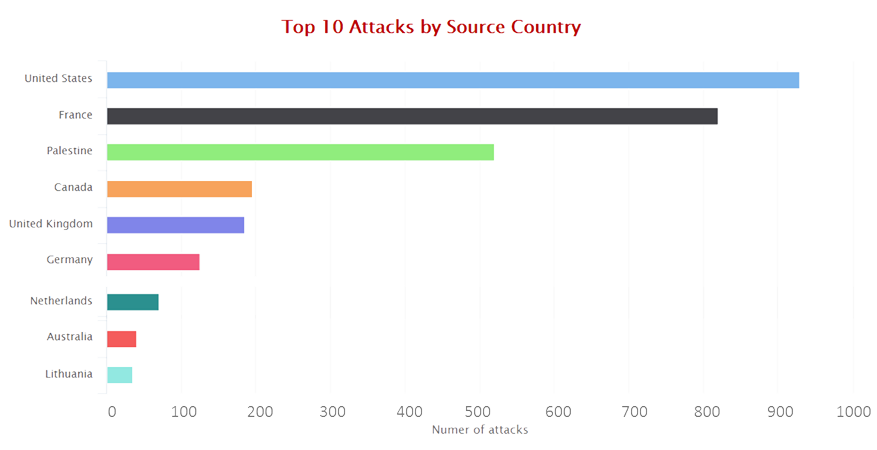

Emplacements Source d’Attaque

Intensité de l’attaque par emplacement géographique