Relatório VoIP Honeypot 1

Resultados do Experimento de Pote de Mel #1

»

Visão Geral

Telium colocou um VoIP PBX (executando freepbx com Asterisk 14) em um IP público por um período de 120 dias. O software de segurança SecAst da Teliumfoi adicionado ao PBX para rastrear todos os ataques e fornecer os dados apresentados abaixo. SecAst foi configurado para bloquear um atacante para o resto do experimento uma vez que seu ataque foi registrado, então cada ataque representa um novo ataque (não repetido).

O objetivo principal deste experimento de “honeypot” foi avaliar o número e a natureza dos ataques que um administrador pode esperar contra seu servidor, sem tornar público o IP do servidor ou quaisquer credenciais. O objetivo secundário deste experimento foi demonstrar o risco de expor credenciais de conta na internet por meio de postagens de chat/mensagem, já que o raspagem automático das credenciais de conta SIP está obviamente ocorrendo.

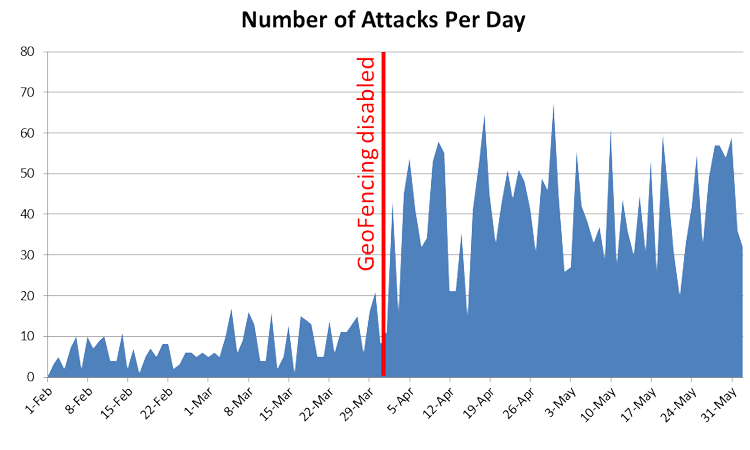

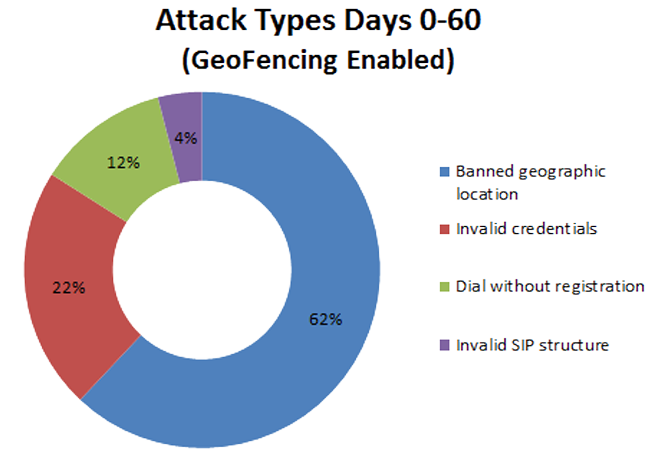

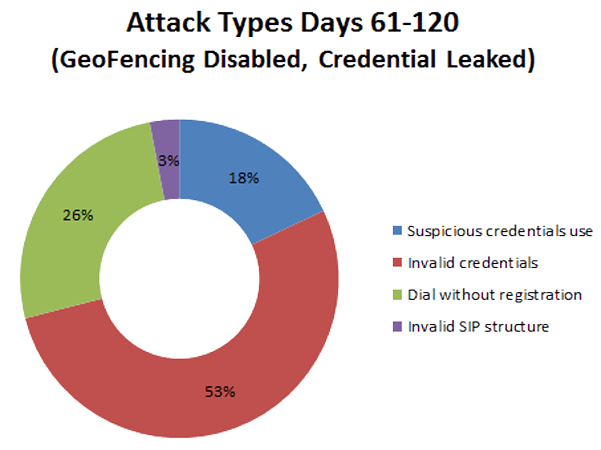

O experimento foi dividido em duas fases: Na primeira fase (dias 0-60) SecAst foi configurado para restringir o acesso ao ponto final apenas à América do Norte – para mostrar o impacto da GeoFencing. Na segunda fase (dias 61-120) a SecAst foi configurada para permitir o acesso mundial, e um conjunto de credenciais válidas de SIP foram publicados em 3 fóruns públicos permitindo que os usuários se cadastem no servidor e façam chamadas (que terminaram automaticamente após 3 segundos).

Impacto da GeoFencing

O gráfico à direita demonstra o número de ataques contra o PBX por dia. Note-se que no dia 60 a GeoFencing foi desativada, resultando em um aumento considerável na frequência de ataques.

Categorias de ataque com geoFencing

Categorias de ataque sem geoFencing

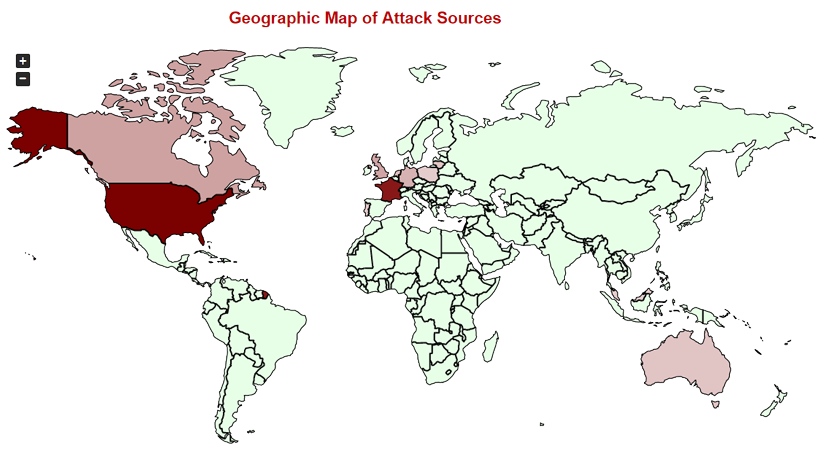

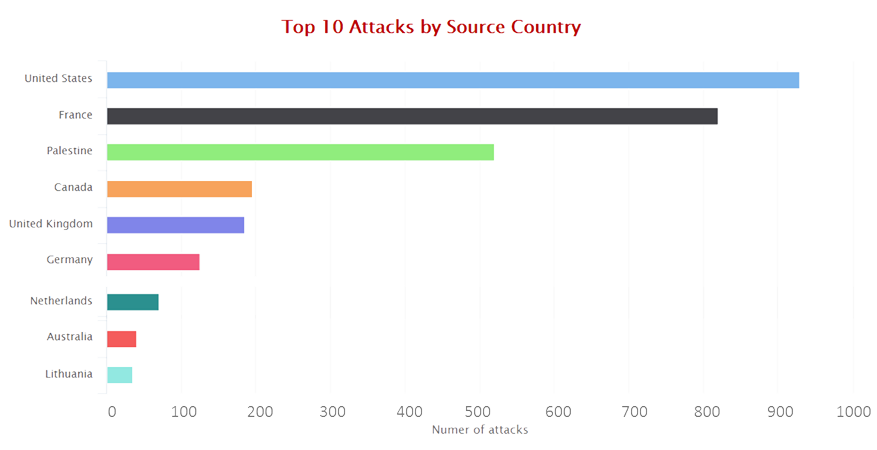

Locais de Fonte de Ataque

Intensidade de ataque por localização geográfica