VoIP Honig Topf Bericht 1

Ergebnisse des Honigtopf-Experiments #1

»

Übersicht

Telium platzierte eine VoIP-Nebenstellenanlage (mit FreePBX mit Asterisk 14) für einen Zeitraum von 120 Tagen auf einer öffentlichen IP. Teliums SecAst wurde der Telefonanlage hinzugefügt, um alle Angriffe zu verfolgen und die unten dargestellten Daten bereitzustellen. SecAst wurde eingerichtet, um einen Angreifer für den Rest des Experiments zu blockieren, sobald der Angriff aufgezeichnet wurde, sodass jeder Angriff einen neuen (nicht wiederholten) Angriff darstellt.

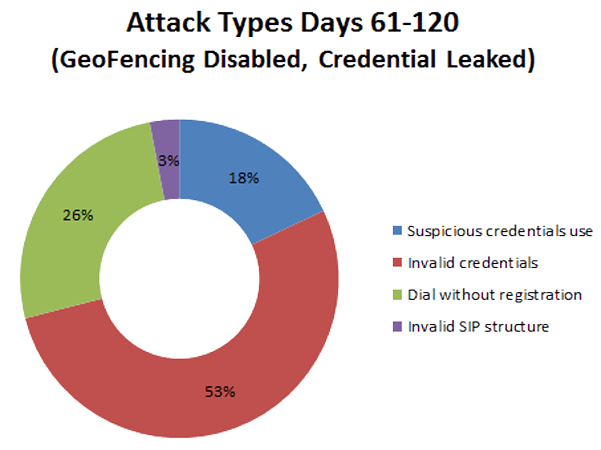

Der Hauptzweck dieses “Honeypot”-Experiments bestand darin, die Anzahl und Art der Angriffe zu bewerten, die ein Administrator gegen seinen Server erwarten kann, ohne die IP-Adresse des Servers oder Anmeldeinformationen öffentlich zu machen. Der sekundäre Zweck dieses Experiments war es, das Risiko der Offenlegung von Kontoanmeldeinformationen im Internet durch Chat-/Nachrichtenbeiträge zu demonstrieren, da das automatische Abkratzen von SIP-Kontoanmeldeinformationen offensichtlich stattfindet.

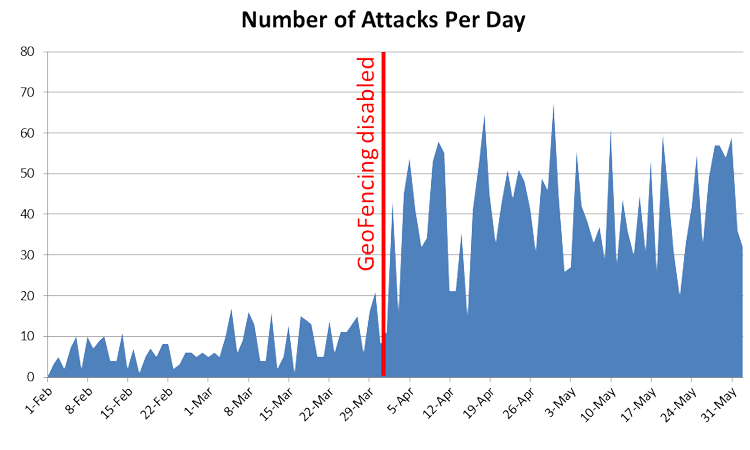

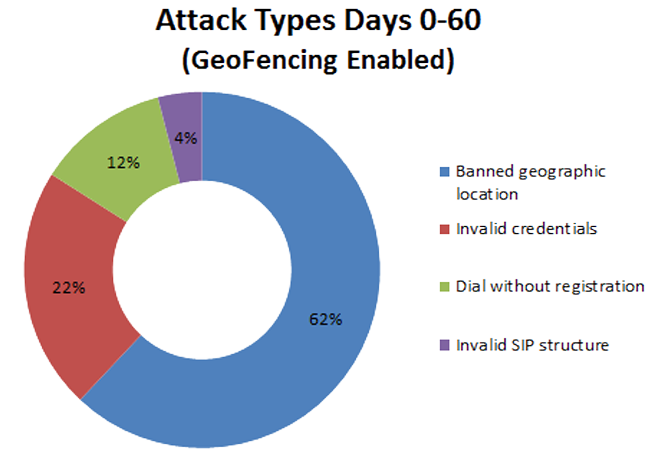

Das Experiment gliedert sich in zwei Phasen: In der ersten Phase (Tage 0-60) wurde SecAst eingerichtet, um den Endpunktzugriff nur nach Nordamerika einzuschränken – um die Auswirkungen von GeoFencing zu zeigen. In der zweiten Phase (Tage 61-120) wurde SecAst eingerichtet, um weltweiten Zugriff zu ermöglichen, und eine Reihe gültiger SIP-Anmeldeinformationen wurden in 3 öffentlichen Foren veröffentlicht, die es Benutzern ermöglichten, sich beim Server zu registrieren und Anrufe zu tätigen (die nach 3 Sekunden automatisch beendet wurden).

Auswirkungen von GeoFencing

Das Diagramm rechts zeigt die Anzahl der Angriffe auf die Telefonanlage pro Tag. Beachten Sie, dass geoFencing am 60. Tag deaktiviert wurde, was zu einer erheblichen Zunahme der Angriffshäufigkeit führte.

Angriffskategorien mit GeoFencing

Angriffskategorien ohne GeoFencing

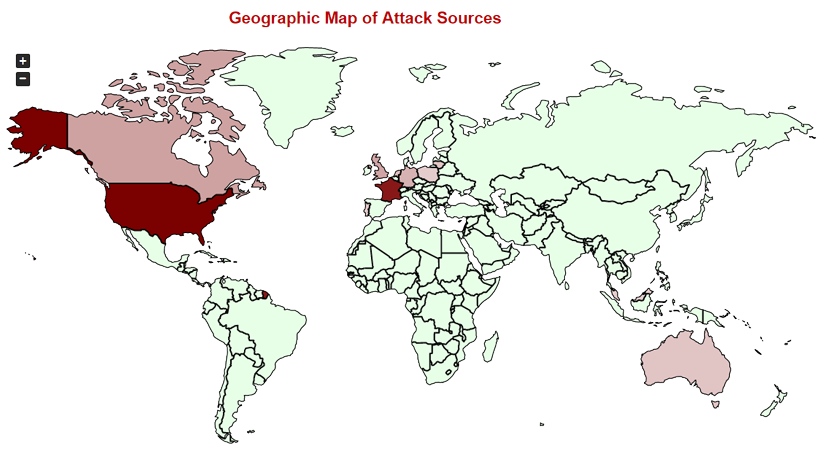

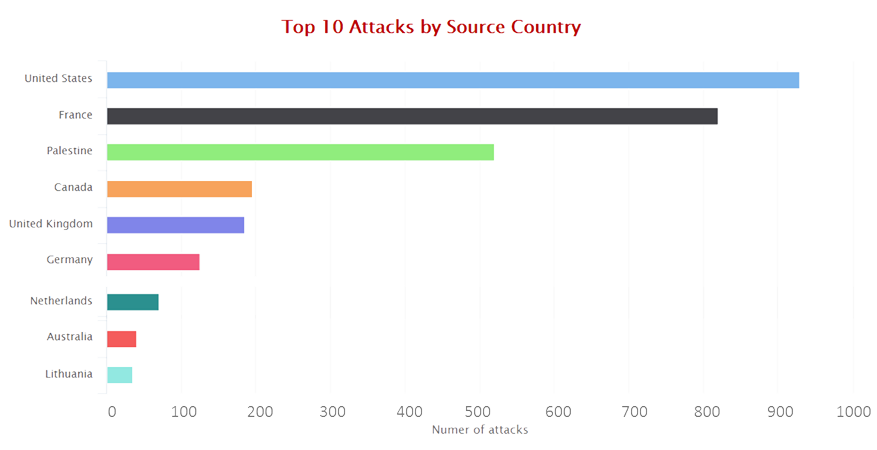

Angriffsquellenstandorte

Angriffsintensität nach geographischer Lage