Sicherheit für Asterisk

Sicherheit speziell für telefonie

SECAST

»

TECHNOLOGIE

Entwickelt für Telefoniesicherheit

Erkennt Angriffe, die nur für VoIP-Telefonie von VoIP-Telefonie von VoIP-Telefonie sind

Integriert sich intensiv mit Asterisk um die Benutzeraktivität in Echtzeit zu überwachen

Nutzt massive Datenbank von VoIP-spezifischen Hacker-IP-Adressen und betrugsbezogenen Telefonnummern

Bietet die Möglichkeit, Antworten zu erstellen, die für jeden Angriff mit dem Event Handler-System von SecAsteindeutig sind

Erstellt in C++ für geringen Ressourcenverbrauch, schnelle Angriffserkennung und schnelle Reaktion

Wichtige Module

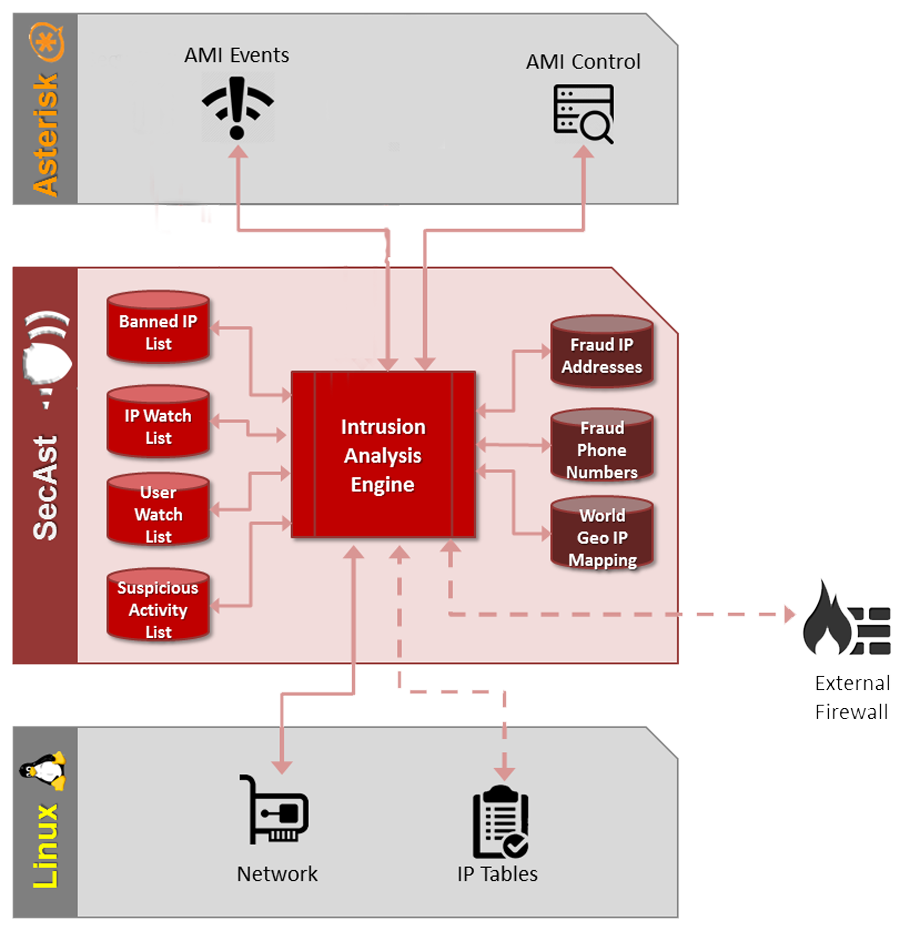

Die Intrusion Analysis Engine ist das Herzstück von SecAst, Überwachungseingängen von Asterisk, dem Betriebssystem, Verhaltensverlauf und proprietären Sicherheitsdatenbanken. Benutzer- und Geräteaktivitäten werden ständig profiliert, um nach verdächtigem Verhalten zu suchen, und SecAst verwaltet Risikobewertungen für jede vorhandene Verbindung und versuchte Verbindung. Basierend auf vom Administrator definierten Schwellenwerten blockiert oder beschränkt SecAst Aktivitäten von Benutzern oder Geräten, um sicherzustellen, dass Betrug gemildert und Hackerangriffe verhindert werden.

SecAst überwacht Netzwerkverbindungen, versuchte Netzwerkverbindungen, Netzwerkverkehr, Geräteprofile und mehr. Diese Eingänge werden von den proprietären Netzwerksensoren von SecAstabgeleitet, die kontinuierlich Daten an SecAstweiterleiten. Die Intrusion Analysis Engine verwendet diese Eingaben, um eine Verbindung zu verhindern, eine Verbindung zur weiteren Überwachung zu kennzeichnen oder sogar ungewöhnliche Datenverkehrsmuster zu erkennen.

SecAst lässt sich tief in Asterisk integrieren, um die Wählplanvorgänge und insbesondere das Verhalten einzelner Verbindungen zu überwachen. Daten wie Anruf-Setup-Frequenz, Wählraten usw. dienen als Eingänge für die Intrusion Analysis Engine.

Eine bewährte Methode für die Härtung von Computerumgebungen besteht darin, Angreifer vom internen Netzwerk fernzuhalten. SecAst bietet eine API, um mit praktisch jeder externen Firewall zu kommunizieren, um unerwünschte IP-Adressen am Netzwerkrand zu blockieren, zu entsperren und zu überwachen. SecAst enthält Beispielhandler für Firewalls von Cisco, Mikrotik, pfSense und mehr.