VoIP Honeypot Доклад 1

Результаты эксперимента медоносный горшок #1

»

Обзор

Telium поместил VoIP PBX (работает FreePBX со звездочкой 14) на общедоступный IP в течение 120 дней. Программное обеспечение безопасности Telium SecAst было добавлено в PBX для отслеживания всех атак и предоставления данных, представленных ниже. SecAst был настроен, чтобы заблокировать злоумышленника на оставшуюся часть эксперимента, как только их атака была записана, так что каждая атака представляет собой новую (не повторяемую) атаку.

Основная цель этого эксперимента «медовый горшок» состояла в том, чтобы оценить количество и характер атак, которые администратор может ожидать против своего сервера, не обявая IP-сервер или какие-либо учетные данные. Вторичная цель этого эксперимента состояла в том, чтобы продемонстрировать риск разоблачения учетных данных учетной записи в Интернете через чат / сообщения сообщений, как автоматическое соскоб SIP учетных данных, очевидно, происходит.

Эксперимент был разделен на два этапа: на первом этапе (дни 0-60) SecAst была установка для ограничения доступа конечной точки в Северную Америку только – чтобы показать влияние GeoFencing. На втором этапе (дни 61-120) SecAst была настроена, чтобы обеспечить доступ по всему миру, и набор действительных учетных данных SIP были опубликованы в 3 общественных форумах, позволяющих пользователям зарегистрироваться на сервере и звонить (который автоматически прекращается через 3 секунды).

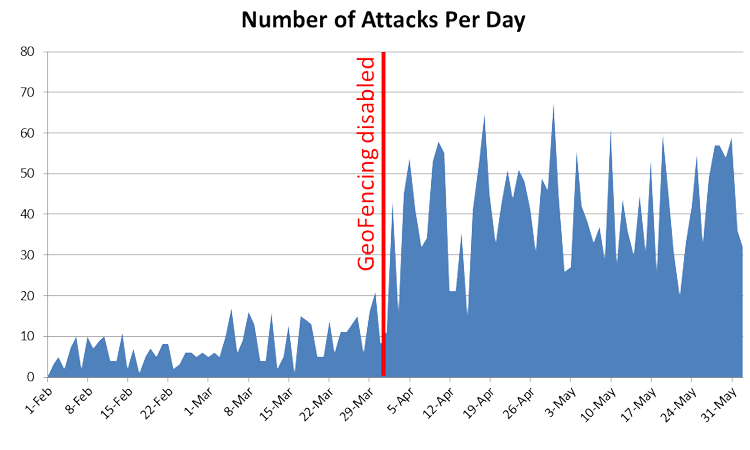

Влияние геофенцинга

График справа демонстрирует количество атак на PBX в день. Отметим, что на 60-й день GeoFencing был отключен в результате значительного увеличения частоты атак.

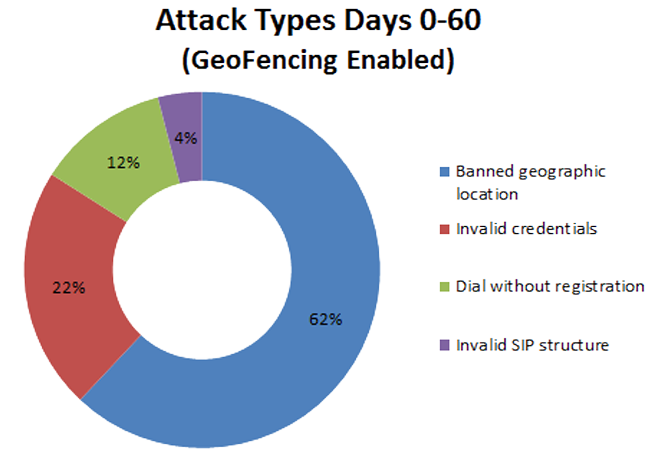

Категория атак с geoFencing

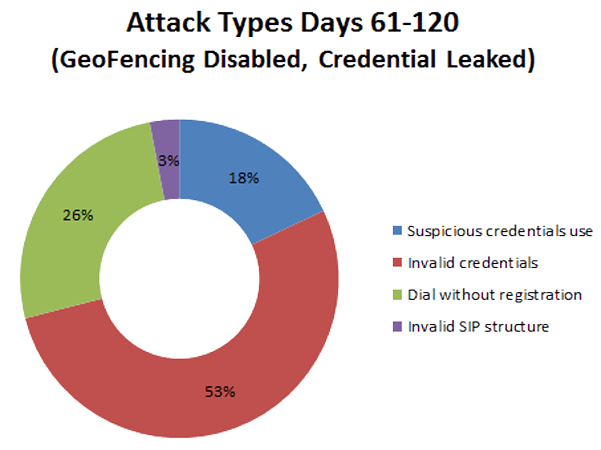

Категории атак без геофейкации

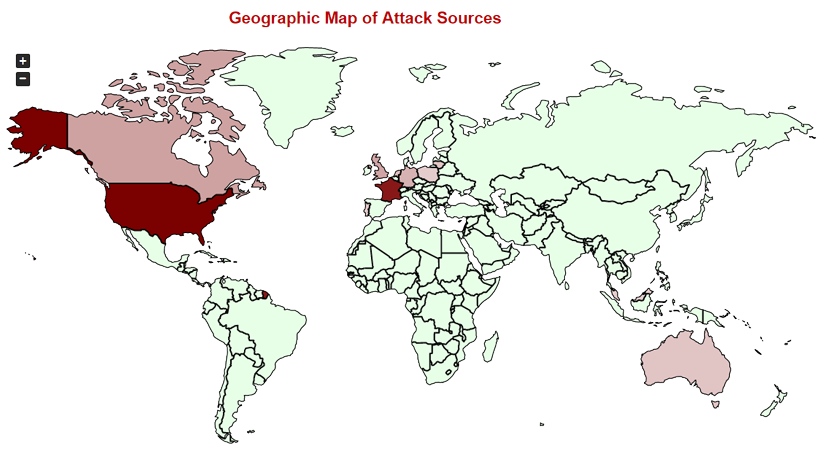

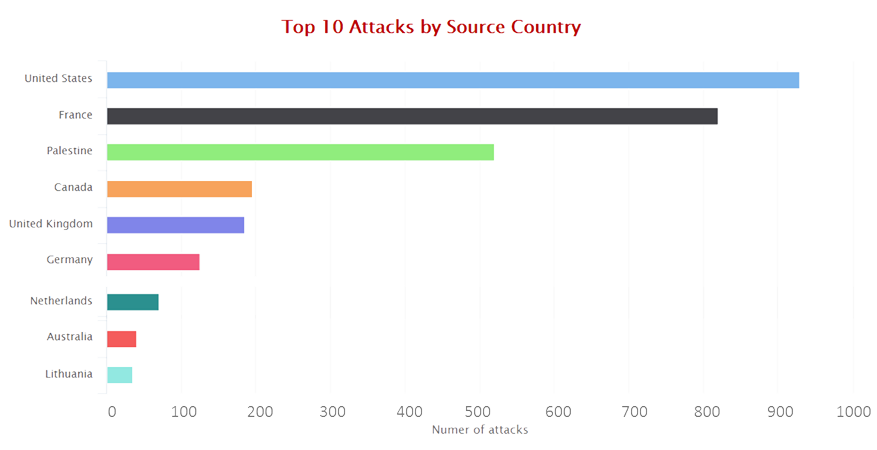

Местоположение источников атаки

Интенсивность атаки по географическому местоположению