VoIP Honeypot Bericht 2

VoIP PBX Honeypot Daten 1. Januar 2020 bis 20. März 2020

»

Übersicht

Telium betreibt zahlreiche VoIP-PBX (mit FreePBX-, Issabel-, Asteriskoder Telium-PBX-Simulatoren) auf öffentlichen IP-Simulatoren, um VoIP-Hacking- und Betrugsdaten zu sammeln (als Teil des VoIP-Sicherheitsdienstes von Telium). Neben der Erfassung von VoIP-Hacker- und Betrugsdaten helfen diese “Honeypots” dabei, die Anzahl und Art der Angriffe zu messen, die ein Administrator gegen seine eigene Telefonanlage erwarten kann.

Während diese VoIP-Honigtöpfe eine große Menge an sicherheitsrelevanten Daten sammeln, konzentriert sich dieser Bericht nur auf die Anzahl der Angriffe vom 1. Januar 2020 bis zum 22. März 2020. Der Bericht definiert einen Angriff als Versuch, ohne Autorisierung zugriff auf PBX-Ressourcen zu erhalten, indem eine Vielzahl von erkannten Angriffsvektoren verwendet wird. Dazu gehören nicht einfach Versuche, ohne Anmeldeinformationen zu wählen/registrieren, sondern auch fehlerhafte SIP-Pakete, die Verwendung bekannter SIP-Exploits, GUI-Exploits, versuchte Verwaltungsschnittstellenverbindungen usw.

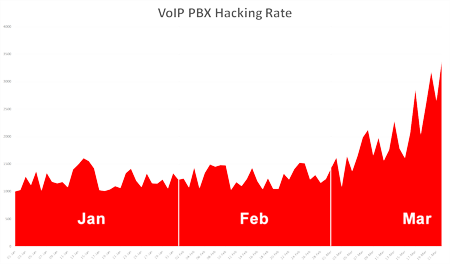

Anzahl der Angriffe pro Tag

Die Grafik rechts zeigt die Anzahl der Angriffe auf die PBX vom 1. Januar 2020 bis zum 22. März 2020. Ab Anfang März 2020 zeichnet sich ein deutlicher Anstieg der Angriffsrate ab.