Rapport VoIP Honeypot 2

VoIP PBX Honeypot Data Jan 1 2020 au 20 mars 2020

»

Aperçu

Telium exploite de nombreux simulateurs VoIP PBX (en cours d’exécution FreePBX, Issabel, Asteriskou Telium PBX simulateurs) sur IP public pour recueillir des données de piratage et de fraude VoIP (dans le cadre du service de sécurité VoIP Telium En plus de recueillir des données de pirates voIP et de fraude, ces « pot de miel » aident à évaluer le nombre et la nature des attaques auxquelle un administrateur peut s’attendre contre son propre PBX.

Bien que ces pots de miel VoIP recueillent une grande quantité de données liées à la sécurité, ce rapport se concentre uniquement sur le nombre d’attaques du 1er janvier 2020 au 22 mars 2020. Le rapport définit une attaque comme une tentative d’accès aux ressources PBX sans autorisation, à l’aide d’une VAR de vecteurs d’attaque reconnus. Cela inclut non seulement les tentatives de composer/s’inscrire sans informations d’identification, mais aussi les paquets SIP mal formés, l’utilisation d’exploits SIP connus, les exploits gui, les connexions d’interface de gestion tentées, etc.

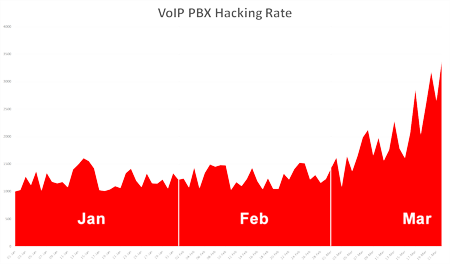

Nombre d’attaques par jour

Le graphique à droite montre le nombre d’attaques contre les PBX par jour du 1er janvier 2020 au 22 mars 2020. Une augmentation significative du taux d’attaque est apparente à partir du début de mars 2020.